Dat meer en meer bedrijven hun IT-infrastructuur naar de “cloud” brengen is een meer dan goede beweging te noemen. Gedaan met de servers onder het bureau die met een verkeerde draaibeweging van de stoel plots uitvallen, geen onderbroken welverdiende vrijdagavondaperitief meer om de servers weer te gaan opstarten nadat de poetshulp een vrij stopcontact zocht, en vooral geen servers die maandenlang achterlopen op kritieke (beveiliging) updates.

Cloud Software

De moderne pakketten voor boekhouding, CRM, ERP, collaboratie... zitten vandaag in de cloud. U gebruikt wellicht ook iets van een cloud platform; iets internationaal gekend of lokaal ontwikkeld. Softwarefabrikanten zorgen zelf voor de ganse server infrastructuur (veiligheid, updates, upgrades, monitoring...), en dat is een hele grote welgekomen ontzorging voor je organisatie dus.

Gebruikers zoals u en ik zetten onze meest kritische en vertrouwelijke bedrijfsgegevens in die cloud platformen, die veelal beveiligd zijn met een gebruikersnaam en paswoord, en in het beste geval gebruik je MFA (MultiFactor Authentication; authenticeren aan de hand van meerdere factoren dan gebruikersnaam en paswoord alleen, wat dus per definitie veiliger is). Moest u nog geen MFA gebruiken, doe dat dan vooral zo snel mogelijk, dat maakt het voor hackers namelijk al een pak moeilijker om binnen te dringen.

Maar helaas niet onmogelijk...

Alles zag er legitiem uit!

Stel, het mail verhaal van uw bedrijf zit bij een van die grote gekende cloud providers. Makkelijk, eenvoudig te configureren, en bovenal veel veiliger dan die onder-het-bureau-mailserver die je zelf draaiende moest houden. Jouw boekhoudkundige data zit veilig geëncrypteerd bewaard in een online boekhoudpakket, de verkopers volgen hun sales-cycle in getrouw op in een cloud-based CRM-systeem, collaboratie gebeurt eveneens efficiënt in de cloud. Alles is bovendien secure opgezet met SSO (Single Sign On) waardoor je maar 1 keer moet inloggen voor de verschillende platformen.

Op een dag ontvangt de administratief assistent (die de inkomende facturen in het boekhoudpakket plaatst) een mail van die gekende cloud provider, met de melding dat zijn paswoord vervallen is; “Password Expiration Policy”, een aangeraden toe te passen courante praktijk. De mail ziet er helemaal identiek uit aan alle paswoord reset mails die al altijd gestuurd zijn geweest, geen enkel verschil te bemerken. De administratief assistent is thans aandachtig, kijkt de afzender na, wat als legitiem aanzien wordt en klikt dus ter goeder trouw op de paswoord reset link.

Het scherm waar hij op terecht komen ziet er pixel na pixel hetzelfde uit zoals dat hij altijd al gewend is geweest. Het is zelfs(!) de “https” (secure) link waar hij op attent gemaakt werd tijdens zijn laatste Phishing training. Het paswoord wordt gereset, er moet zelfs via de MFA app extra ge-authenticeerd worden, en gaat vervolgens gewoon voort met zijn werk.

Geoorloofde toegang

De volgende dag komt de administratief assistent toe, wil inloggen in het boekhoudpakket om de leveranciersbetalingen in te plannen, maar dat lukt hem niet met zijn nieuwe wachtwoord. Hij probeert met zijn oude wachtwoord, dat lukt vreemd genoeg wel.

En dan ziet hij plots betalingen aan voor hem onbekende rekeningen, grote bedragen! Paniek alom, tienduizenden euro’s zijn overgeschreven naar buitenlandse rekeningen. Volledig van slag belt hij naar de helpdesk van het boekhoudpakket maar daar kan hij pas om 9u terecht. Eens de helpdesk aan de lijn en het probleem uitgelegd wordt een helpdesk ticket geregistreerd. Ze zijn van goede wil en plaatsen het ticket in hoge prioriteit, maar de helpdesk specialist van dienst zit nog vast in de file.

Vele bange uren later is er terug contact met de helpdesk, die vertellen dat ze op vlak van toegang geen ongeoorloofde acties zien, alles lijkt normaal. Er zijn om 18.30u betalingen gebeurd, door de administratief assistent zelf! Er is dus volgens het systeem alleen maar geoorloofde toegang geweest.

Wat is er dan toch gebeurd? Gisteren gewoon paswoord gereset, zelfs met de MFA app aangegeven dat hij het weldegelijk was, en de reset link was zelfs een veilige “https” link!

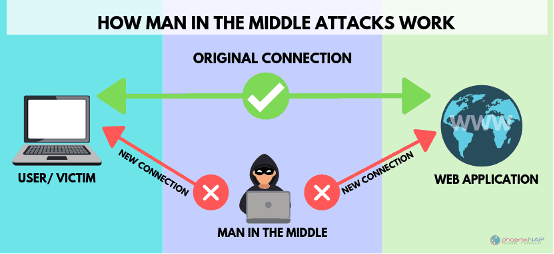

Dit is een veel toegepast principe dat officieel AiTM of MiTM heet; voluit Attacker in The Middle of Man in The Middle.

We duiken niet te veel in technisch detail, daar zijn voldoende artikels over te vinden. In het kort gezegd wringt een hacker zich in de communicatie die jij voert naar, in dit voorbeeld, het cloud platform.

Stap 1: Het mailadres

De naam van de afzender lijkt op het eerste zicht te vertrouwen. Meestal is het echte mailadres in veel email programma’s verborgen (je ziet enkel de naam, niet het adres) waardoor je niet kritisch bent/kan zijn om de echte verzender te achterhalen. Als je goed kijkt zie je dikwijls opvallende verschillen in het mailadres, maar vaak zijn die verschillen zo miniem dat ze legitiem lijken. In dit geval had het mailadres een enkel afwijkend karakter dat over het hoofd werd gezien.

Stap 2: De URL

Even checken, ziet u het verschil tussen URL 1 en URL 2?

URL 1: https://www.microsoftonline.com/resetpwd

URL 2: https://www.microsoftonlíne.com/resetpwd

Juist, u moet al erg oplettend zijn, en vooral niet gehaast om dat verschil op te merken. Wat denk je van de volgende?

URL 1: https://www.αpple.be

URL 2: https://www.apple.be

En wanneer we die URL’s verstoppen achter tekst, dan ziet u helemaal niets meer, ze verwijzen thans allebei naar een andere URL:

URL 1: Reset Password

URL 2: Reset Password

Het is dus niet ondenkbaar dat jij en ik makkelijk op zulke links klikken, zeker sinds er vertrouwen bestond owv een correct ogende afzender. Wat hier gebeurt is dat er in de URL Cyrillische karakters gebruikt worden. Een α ipv een a, een í ipv een i. Lastig he?

Stap 3: Het authenticeren

Hoezo? De administratief assistent heeft toch met de MFA-app moeten bewijzen dat hij het was, dat is toch superveilig?

Wel, niet helemaal dus. Wat er gebeurde is hij een nagemaakte pagina te zien kregen die pixel op pixel identiek was aan de echte paswoord reset pagina, geen verschilletje te bespeuren. Maar die pagina capteerde en bewaarde eigenlijk gewoon het echte paswoord ipv een reset uit te voeren. Achterliggend gebruiken hackers dan cookies om die login informatie op te slagen, om dan die login informatie voor het binnendringen van het boekhoudpakket te gebruiken.

De gevolgen

Tienduizenden euro’s verdwenen, reputatieschade (klanten en leveranciers waren er niet blij mee toen ze dit in het nieuws lazen), 3 dagen het bedrijf gesloten en veel verloren tijd en kosten om te onderzoeken hoe dit allemaal kon gebeuren.

Nooit 100% veilig, verzeker!

Dan denk je veilig in de cloud te zitten, je IT Partner configureert zelfs MFA. Niet alleen dat, maar je traint je medewerkers ook nog eens met Phishing programma’s en toch kan dit nog gebeuren? Ik hoor het u al denken: dan doe ik beter niets! Het tegengestelde is natuurlijk waar. Net zoals bij je woning of het bedrijfspand doe je na het verlaten alle ramen toe en deuren op slot. Maar zorgt dit ervoor dat je kan garanderen dat die woning of bedrijfspand 100% inbraak veilig zijn? Neen, 100% veilig kan je nooit garanderen... Net zoals met de auto rijden.

Daarom is het zo belangrijk, net zoals dat je je woning, je bedrijfspand en je auto zonder vragen verzekert, je bedrijfscontinuïteit te verzekeren. En dat het jou al overkomen is of staat te gebeuren is een zekerheid. Gartner voorspelt immers dat tegen 2025 45% van alle bedrijven gehackt zal zijn.

Met een Cyberverzekering had het bedrijf in dit voorbeeld de 24/7 CyberContract hotline kunnen bellen. Die hotline had ervoor kunnen zorgen dat er IT-specialisten ter plaatse kwamen om uit te zoeken hoe dit gebeurd was, kijken of er nog verdere infecties te vinden waren, daders opsporen (IT forensische diensten), en had CyberContract bijgestaan in de juridische aspecten om reputatie schade te helpen herstellen (communicatie naar klanten en leveranciers, mogelijks kenbaar maken bij de overheid...). Dat proces was met zekerheid veel sneller gestart dan te moeten wachten op de in de file staande helpdesk mederwerker, en had dus allicht geen 3 dagen in beslag genomen. Bovenal, de kosten (IT specialisten, juridische hulp, winstverlies...) van dit ganse verhaaltje hadden gedekt geweest met de CyberContract polis.

Wacht dus niet tot het te laat is, en verzeker je bedrijfscontinuïteit.

Bronnen: